Docker를 Ubuntu 또는 CentOS 같은 리눅스 시스템에서 사용할 때, ufw 또는 firewalld 같은 방화벽 설정이 무시되는 문제가 발생할 수 있습니다. 이 글에서는 그 원인과 해결 방법을 설명합니다.

Docker와 방화벽(UFW, firewalld) 설정 시 주의사항과 해결 방법

목차

1. Docker와 방화벽이 충돌하는 이유

Docker는 리눅스 커널의 iptables라는 네트워크 필터링 도구를 직접 사용해 포트 포워딩과 네트워크 연결을 설정합니다.

하지만 Ubuntu의 ufw, CentOS/RHEL의 firewalld 같은 방화벽 도구들도 내부적으로 iptables를 사용하기 때문에, 이 둘이 충돌하는 경우가 발생합니다.

특히 Docker는 자신의 목적에 맞게 iptables 규칙을 추가하거나 변경하면서, 다른 방화벽 도구에서 설정한 규칙을 우회하거나 무시할 수 있습니다.

◆ iptables의 두 가지 버전

- iptables-nft: 최신 리눅스 배포판(Ubuntu 22.04 이상)에서 기본으로 사용되는 nftables 기반 iptables.

- iptables-legacy: 예전 방식의 전통적인 iptables이며, Docker와의 호환성이 더 높습니다.

2. Docker와 UFW 호환성 문제

UFW(Uncomplicated Firewall)는 Ubuntu에서 기본 제공되는 간단한 방화벽 관리 도구입니다.

그러나 Docker와 UFW는 iptables를 다루는 방식이 달라서 규칙이 적용되지 않는 문제가 생깁니다.

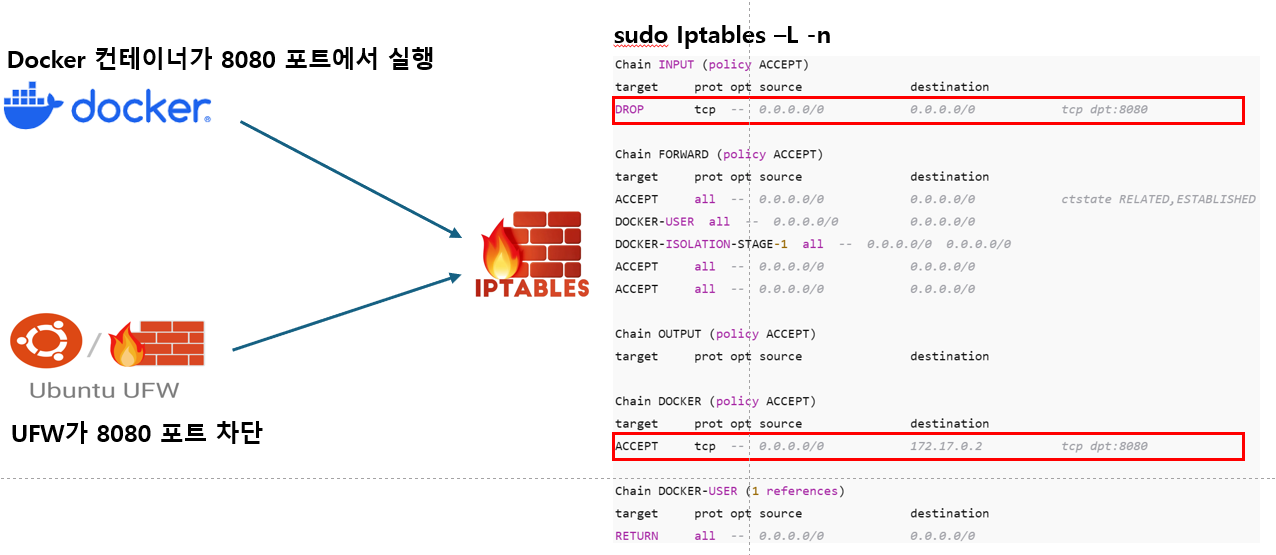

예를 들어 다음과 같이 UFW에서 8080 포트를 차단하더라도:

sudo ufw deny 8080Docker 컨테이너가 8080 포트를 사용 중이라면, 해당 포트로 외부에서 접근이 여전히 가능할 수 있습니다.

◆ 외부에서 접근이 가능한 이유

- UFW는 주로 INPUT, OUTPUT 체인을 통해 포트 접근을 제어합니다.

- 반면 Docker는 FORWARD, NAT, DOCKER 체인을 사용하여 네트워크를 구성합니다.

- 결과적으로 Docker가 설정한 포트 규칙은 UFW의 제어를 우회하게 됩니다.

◆ 예시

- UFW는 INPUT 체인에서 8080 포트를 막고 있지만,

- Docker는 DOCKER 체인을 통해 8080 포트를 컨테이너 내부 IP(예: 172.17.0.2)로 포워딩합니다.

- 이로 인해 외부에서 접속이 가능해지는 것입니다.

3. UFW 우회 문제 해결 방법(DOCKER-USER 체인 사용)

UFW 대신 iptables 명령어로 제어하는 방식이며, 보다 강력한 통제 수단입니다

Docker가 UFW 설정을 우회하지 못하도록 하려면 DOCKER-USER 체인을 직접 설정해야 합니다.

이 체인은 Docker가 자신의 규칙을 추가하기 전에 사용자가 정의한 규칙을 먼저 적용할 수 있도록 특별히 제공된 영역입니다.

예: 8080 포트 차단

sudo iptables -I DOCKER-USER -p tcp --dport 8080 -j DROP이 명령어는 DOCKER-USER 체인에 8080 포트를 차단하는 규칙을 가장 앞에 추가합니다.

이렇게 하면 Docker 컨테이너가 사용하는 포트도 시스템 방화벽 정책에 따라 제어할 수 있습니다.

4. Docker와 firewalld의 동작 방식

firewalld는 RHEL, CentOS, Fedora 등에서 기본 제공되는 동적 방화벽 도구입니다.

Docker는 firewalld와 비교적 잘 통합되어 있으며, 다음과 같은 방식으로 작동합니다.

작동 방식 요약

- Docker는 자동으로 docker라는 존(zone)을 생성합니다.

- Docker의 가상 네트워크 인터페이스(docker0, br-xxxx 등)는 이 docker 존에 포함됩니다.

- 기본 정책은 ACCEPT이기 때문에, 외부에서 Docker 컨테이너로의 접근이 자동으로 허용됩니다.

- docker-forward라는 포워딩 규칙도 함께 추가되어, 다른 존에서 docker 존으로 트래픽이 전달됩니다.

이로 인해 firewalld를 사용 중인 환경에서는 Docker가 네트워크 규칙을 자동 설정하지만, 보안 요구에 따라 정책을 재구성해야 할 수 있습니다.

Docker는 컨테이너 네트워크를 자동으로 설정해주는 매우 편리한 도구입니다. 하지만 기본 방화벽(UFW, firewalld)과 함께 사용할 때는 네트워크 트래픽이 우회되는 보안 이슈가 발생할 수 있습니다.

특히 UFW를 사용하는 경우, DOCKER-USER 체인을 이용한 수동 제어가 필수적입니다.

firewalld 사용자라면 Docker의 zone 설정과 포워딩 정책을 확인하는 것이 좋습니다.

관련 글 링크

Docker + UFW+ IPTABLES 방화벽 적용

Docker + UFW+ IPTABLES 방화벽 적용인트로이전에 글을 작성 할 때 Docker daemon에서{ iptables : false }를 통해 도커에 방화벽이 적용되는 예를 작성했습니다. 해당 방법에는 한 가지 문제가 있었는데요, 도

d-life93.tistory.com

'1.시스템&인프라 > Docker' 카테고리의 다른 글

| 5.실무에서 자주 쓰는 Docker 명령어 정리(예제 + 설명) (0) | 2025.03.27 |

|---|---|

| 3.Ubuntu에 Docker 설치 및 sudo 없이 사용하기 (0) | 2025.03.27 |

| 2.Docker 개념과 아키텍처 정리: VM과 비교 (0) | 2025.03.27 |

| 1.가상화 개요 – 하이퍼바이저 vs 컨테이너 차이 (0) | 2025.03.27 |